Додаткові модулі Weblate¶

Для вашої конфігурації доступними є декілька додаткових модулів.

Засіб експортування Git¶

Нове в версії 2.10.

Надає вам доступ лише до читання підлеглого сховища Git за допомогою HTTP(S).

Встановлення¶

Додайте

weblate.gitexportдо запису встановлених програм уsettings.py:

INSTALLED_APPS += ("weblate.gitexport",)

Експортування наявних сховищ перенесенням вашої бази даних після встановлення:

weblate migrate

Користування¶

Модуль автоматично обробляє дані Weblate і встановлює адресу експортованого сховища у компоненті. Доступ до сховищ можна отримати за частиною /git/ адреси Weblate, наприклад https://example.org/git/weblate/master/.

Сховища для загальнодоступних проєктів можна клонувати без розпізнавання:

git clone 'https://example.org/git/weblate/master/'

Доступ до сховищ із обмеженнями доступу (за допомогою Керування доступом на рівні проєкту або вмикання REQUIRE_LOGIN) потребує жетона програмного інтерфейсу, який можна отримати у вашому профілі користувача:

git clone 'https://user:KEY@example.org/git/weblate/master/'

Оплата¶

Нове в версії 2.4.

Це використовується на Hosted Weblate для визначення тарифних планів, створення рахунків та встановлення обмежень у користуванні.

Встановлення¶

1. Add weblate.billing to installed apps in

settings.py:

INSTALLED_APPS += ("weblate.billing",)

Запустіть перенесення бази даних, щоб додатково встановити структури бази даних для модуля:

weblate migrate

Користування¶

Після встановлення ви можете керувати рахунками за допомогою адміністративного інтерфейсу. Користувачі із увімкненим обліком побачать нову вкладку, Оплата, у їхньому профілі користувача.

Крім того, модуль обліку надає змогу адміністраторам проєкту створювати проєкти і складники без отримання прав суперкористувача (див. Додавання проєктів і складників перекладу). Це можливо при задоволенні таких умов:

Рахунок перебуває у налаштованих межах (будь-яке перевищення обмежень призведе до блокування створення проєктів і складників) із сплачено (якщо тарифний план не є нульовим)

Користувач є адміністратором наявного проєкту із обліком або користувач є власником рахунка (останнє є необхідним при створенні нового рахунку для користувачів, щоб мати змогу імпортувати нові проєкти).

Під час створення проєкту користувач може вибрати, до якого рахунка слід включати проєкт, якщо користувач має доступ до декількох з них.

Юридичні відомості¶

Нове в версії 2.15.

Це використовується на Hosted Weblate для надання обов’язкових юридичних документів. Типово використовуються порожні документи. Ви маєте заповнити такі шаблони у документах:

legal/documents/tos.htmlДокумент щодо умов надання послуг

legal/documents/privacy.htmlДокумент щодо правил конфіденційності

legal/documents/summary.htmlКороткий огляд умов надання послуг та правил конфіденційності

Примітка

Юридичні документи для служби Hosted Weblate доступні у цьому сховищі Git: <https://github.com/WeblateOrg/wllegal/tree/master/wllegal/templates/legal/documents>.

Найімовірніше, ці документи не будуть безпосередньо придатними для використання вами, але можуть бути корисними як база, яку ви можете скоригувати до ваших потреб.

Встановлення¶

1. Add weblate.legal to installed apps in

settings.py:

INSTALLED_APPS += ("weblate.legal",)

# Optional:

# Social auth pipeline to confirm TOS upon registration/subsequent sign in

SOCIAL_AUTH_PIPELINE += ("weblate.legal.pipeline.tos_confirm",)

# Middleware to enforce TOS confirmation of signed in users

MIDDLEWARE += [

"weblate.legal.middleware.RequireTOSMiddleware",

]

Запустіть перенесення бази даних, щоб додатково встановити структури бази даних для модуля:

weblate migrate

Змініть юридичні документи у теці

weblate/legal/templates/legal/так, щоб вони відповідали вашій службі.

Користування¶

Після встановлення і редагування юридичні документи буде показано у інтерфейсі користувача Weblate.

Аватари¶

Аватари завантажуються і кешуються на боці сервера для зменшення витоку відомостей для сайтів, які їх типово обслуговують. Вбудовану підтримку для отримання аватарів з адрес електронної пошти, які для них налаштовано, можна вимкнути за допомогою ENABLE_AVATARS.

У поточній версії Weblate передбачено підтримку таких служб:

Дивись також

Захист від спаму¶

Ви можете захистити систему від спаму пропозиціями від користувачів, які не зареєструвалися у системі, за допомогою служби akismet.com.

Встановіть модуль Python akismet

Налаштуйте ключ до програмного інтерфейсу Akismet.

Примітка

Це (окрім інших речей) залежить від даних IP-адреси клієнта. Будь ласка, див. Робота за реверсивним проксі-сервером, щоб дізнатися більше про належне налаштовування.

Дивись також

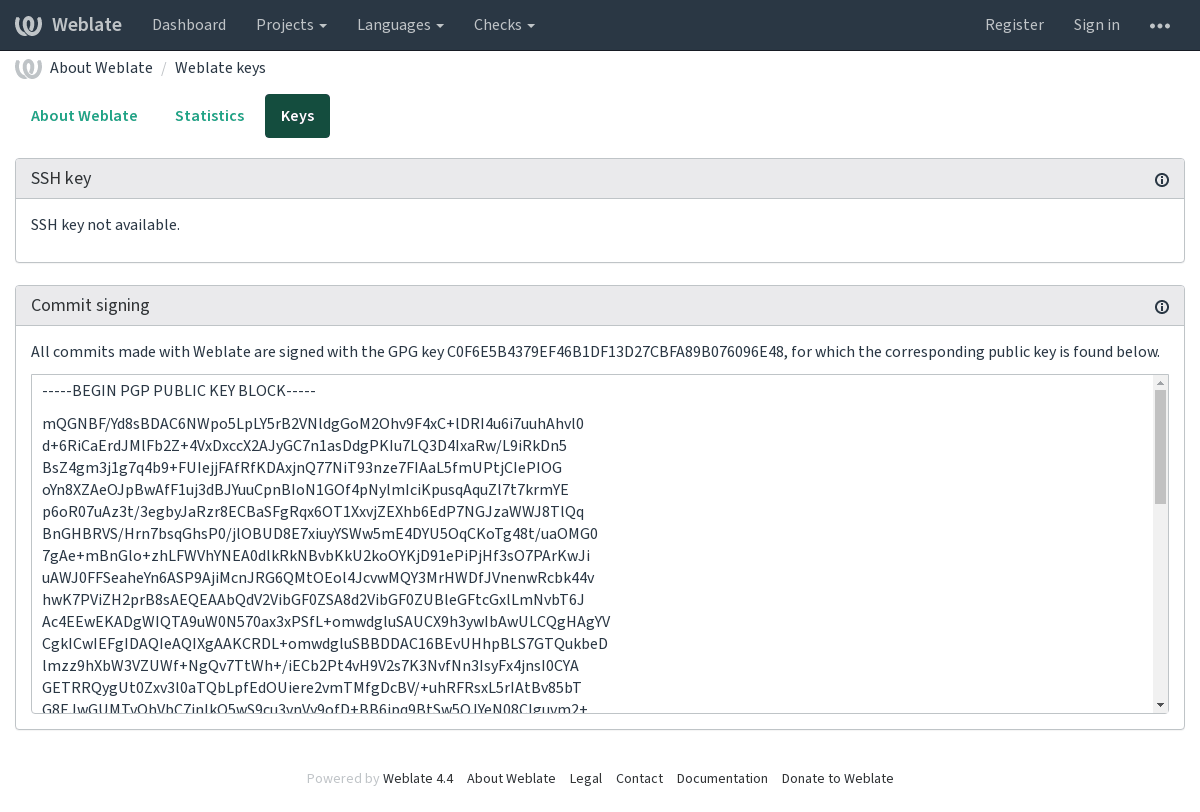

Підписування внесків Git за допомогою GnuPG¶

Нове в версії 3.1.

Усі внески можна підписувати за допомогою ключа GnuPG екземпляра Weblate.

1. Turn on WEBLATE_GPG_IDENTITY. (Weblate will generate a GnuPG

key when needed and will use it to sign all translation commits.)

Для користування цією можливістю слід встановити GnuPG 2.1 або новішу версію.

Ключ зберігається у каталозі DATA_DIR, а відкритий ключ буде показано на сторінці «Про Weblate»:

2. Alternatively you can also import existing keys into Weblate, just set

HOME=$DATA_DIR/home when invoking gpg.

Дивись також

Обмеження частоти¶

Змінено в версії 3.2: У поточній версії засіб обмеження частоти можна налаштувати точніше.

Частоту деяких дій у Weblate можна обмежити. Дозволено виконувати RATELIMIT_ATTEMPTS спроб дії протягом RATELIMIT_WINDOW секунд. При перевищенні обмеження користувача буде заблоковано на значення RATELIMIT_LOCKOUT. Також передбачено специфічні параметри для областей, наприклад RATELIMIT_CONTACT_ATTEMPTS або RATELIMIT_TRANSLATE_ATTEMPTS. У розташованій нижче таблиці наведено повний список доступних областей.

Обмеженню частоти підлягають такі дії:

Назва |

Область |

Дозволені спроби |

Вікно обмеження частоти |

Період блокування |

|---|---|---|---|---|

Реєстрація |

|

5 |

300 |

600 |

Надсилання повідомлення адміністраторам |

|

5 |

300 |

600 |

Розпізнавання за паролем при вході |

|

5 |

300 |

600 |

Загальний пошук за сайтом |

|

6 |

60 |

60 |

Переклад |

|

30 |

60 |

600 |

Додавання до глосарія |

|

30 |

60 |

600 |

Якщо користувач не зможе увійти до системи AUTH_LOCK_ATTEMPTS разів, на обліковому записі буде вимкнено розпізнавання за паролем, аж доки не буде виконано процедуру скидання пароля облікового запису.

У програмному інтерфейсі є окремі параметри обмеження частоти, див. Обмеження частоти у програмному інтерфейсі.